IT-Security

In einer Zeit, in der die meisten Geschäftsprozesse digital ablaufen, ist es von entscheidender Bedeutung, dass Unternehmen ihre Daten und Systeme vor Bedrohungen schützen.

Die Sicherheit der IT-Systeme kann durch verschiedene Maßnahmen gewährleistet werden, wie beispielsweise regelmäßige Updates von Software und Betriebssystemen, Verwendung von Firewalls, Antivirenprogrammen und Verschlüsselungstechnologien sowie Schulungen für Mitarbeiter, um sie auf potenzielle Bedrohungen hinzuweisen.

Darüber hinaus ist es auch wichtig, regelmäßige Sicherheitsaudits durchzuführen, um Schwachstellen in den IT-Systemen aufzudecken und diese zu beheben. Die IT-Sicherheit sollte für Unternehmen jeder Größe und Branche eine Priorität sein, um den Schutz ihrer Daten und Systeme zu gewährleisten und so einen reibungslosen Geschäftsbetrieb sicherzustellen.

Zuverlässig

Neun von Zehn der erfolgreichen Cyberangriffe beginnen bei unachtsamem Mitarbeiter*innen.

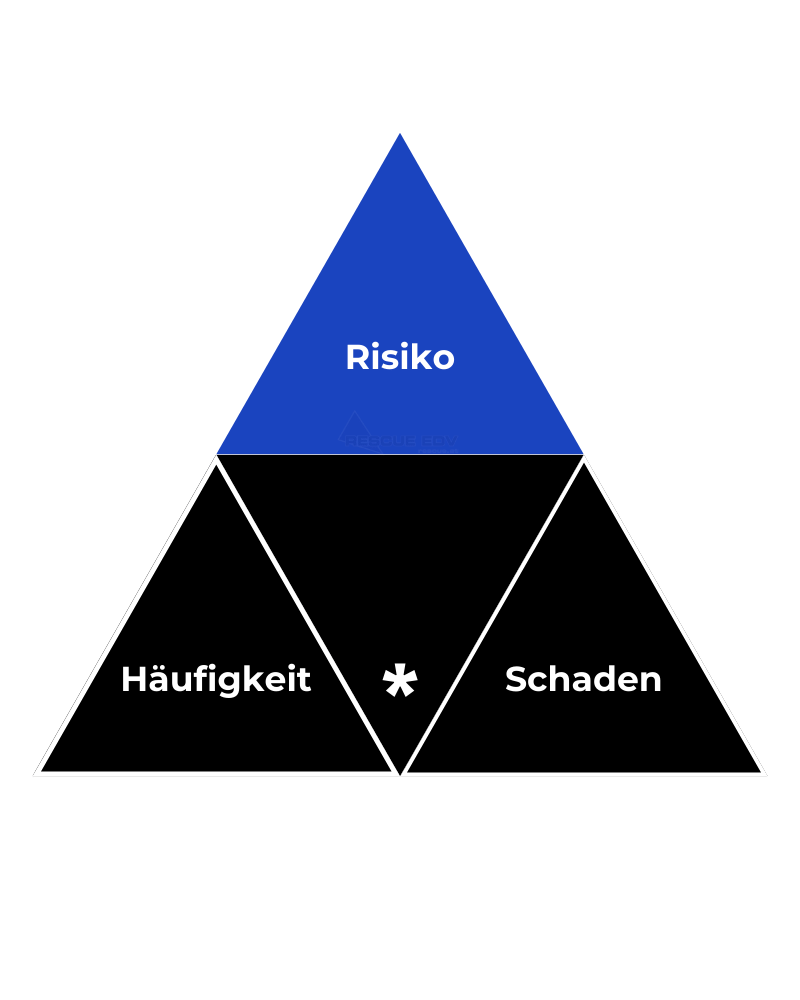

Ihr Risiko kann wie folgt beschrieben werden:

R = H * S

(Risiko = Häufigkeit * Schaden)

Allein schon den Anhang bzw. den Link eines E-Mails zu öffnen, kann Ihr Unternehmen zum absoluten Stillstand bringen und das sogar für Tage. Wollen Sie wirklich diese finanziellen Einbußen auf sich nehmen? Sie wollen wissen, was mit Ihren Firmendaten passiert und vermeiden, zu einem Opfer einer Lösegeld-Erpressung zu werden?

RESCUE EDV hat eine optimale Lösung für Sie:

Für Ihre Mitarbeiter*innen bieten wir ein Seminar und Phishing-Kampagnen an, bei dem in Bedrohungsszenarien gelernt wird, richtig mit verschiedenen Situationen umzugehen und vor allem richtig zu handeln.

Das Seminar ist leicht verständlich und simuliert mögliche Bedrohungen am Arbeitsplatz: sei dies nun durch versteckte oder gar schadhafte Software, Phishing-Mails oder das Ausspionieren von Firmendaten. Ihre Mitarbeiter*innen lernen durch uns, wie diese Gefahren richtig erkannt und gehandhabt werden. Dabei können Sie durch Learning by Doing Ihre Fähigkeiten im Bereich der IT-Security verbessern und Ihre gemeinsame Zukunft ein großes Stück sicherer machen.

Die Bausteine der Sicherheit von RESCUE EDV

Backup – 3-2-1-1-0

Die 3-2-1-1-0 Regel ist eine bewährte Methode, um sicherzustellen, dass Sie immer eine zuverlässige und aktuelle Sicherungskopie Ihrer Daten haben. Eine wichtige Ergänzung zu dieser Regel ist, dass ein offline Backup ohne Fehler unerlässlich ist, um sich gegen potenzielle Cyberangriffe oder Datenverluste zu schützen.

Optimal angepasste Firewall

Eine optimal angepasste Firewall ist ein wichtiger Schutzmechanismus für jedes Unternehmen, um sich gegen potenzielle Cyberangriffe zu verteidigen. Eine regelmäßige Wartung und Anpassung der Firewall sorgt dafür, dass sie immer auf dem neuesten Stand ist und effektiv arbeitet.

Managed Client und Server

Wir halten Ihre IT-Systeme durch laufende, kontrollierte Updates auf dem neuesten Stand und verbessern so die Sicherheit und Leistung der Systeme. Durch die Verwaltung und Überwachung der Systeme können außerdem Probleme frühzeitig erkannt und behoben werden, bevor sie zu ernsthaften Störungen im Betrieb führen.

Verschlüsselung von Datenträgern

Die Verschlüsselung von Datenträgern, sei es durch File- oder Festplattenverschlüsselung, ist eine wichtige Maßnahme, um Daten vor unbefugtem Zugriff zu schützen. Selbst wenn ein Datenträger verloren geht oder gestohlen wird, sind die darauf befindlichen Daten durch die Verschlüsselung geschützt und können nicht ohne das entsprechende Passwort entschlüsselt werden.

Digitale E-Mail Signatur

Die digitale E-Mail Signatur ist ein wichtiges Instrument in der IT-Sicherheit, da sie die Authentizität einer E-Mail bestätigt und sicherstellt, dass sie von der angegebenen Absenderadresse stammt. Durch die Verwendung digitaler Zertifikate kann zudem sichergestellt werden, dass die E-Mail während der Übertragung nicht manipuliert wurde und die Integrität der Daten gewährleistet bleibt.

Spam- und Virenschutzprogramm

Die Implementierung von Spam- und Virenschutzprogrammen kann dazu beitragen, das Risiko von Malware-Infektionen und Spam-Attacken auf Systeme und Netzwerke zu minimieren. Durch die regelmäßige Aktualisierung der Schutzsoftware und die Schulung von Mitarbeitern im Umgang mit E-Mail-Bedrohungen können Unternehmen ihre IT-Sicherheit verbessern und ihre Daten und Ressourcen schützen.

IT-Dokumentation

Die IT-Dokumentation ist ein wichtiger Bestandteil der IT-Infrastruktur, da sie den Überblick über Systeme, Anwendungen und Prozesse ermöglicht und somit die Planung und den Betrieb vereinfacht. Eine gut strukturierte und aktualisierte IT-Dokumentation trägt dazu bei, den reibungslosen Betrieb und die schnelle Behebung von Problemen sicherzustellen.

Sensibilisierte Mitarbeiter und Geschäftsleitung

Die Sensibilisierung von Mitarbeitern und Geschäftsleitung ist ein wichtiger Faktor für die Sicherheit und den Schutz von Daten und Systemen in einem Unternehmen. Durch gezielte Schulungen und Trainings können Risiken und Bedrohungen aufgezeigt werden, um ein Bewusstsein für Sicherheitsmaßnahmen zu schaffen und so die IT-Sicherheit im Unternehmen zu stärken.

Getrennte Netze

Die Implementierung eines getrennten WLAN-Netzwerks kann dazu beitragen, die Sicherheit von Unternehmensdaten und -ressourcen zu erhöhen, indem ein isoliertes Netzwerk für Gäste und persönliche Geräte bereitgestellt wird. Ein getrenntes WLAN-Netzwerk kann auch die Leistung und Verfügbarkeit des Unternehmensnetzwerks verbessern, indem die Belastung durch externe Geräte reduziert wird.

ON- und OFF Boarding Prozesse

ON- und OFF-Boarding-Prozesse stellen sicher, dass der Zugriff auf sensible Daten und Ressourcen nur von berechtigten Personen erfolgt und dass der Zugriff von ehemaligen Mitarbeitern effektiv entfernt wird. Durch die Implementierung von effektiven ON- und OFF-Boarding-Prozessen können Unternehmen auch das Risiko von Datenverlusten, Diebstahl oder Verstößen gegen Compliance-Richtlinien reduzieren.

Passwort Policy

Die Verwendung eines Passwortmanagers und die Umsetzung einer strengen Passwortrichtlinie können dazu beitragen, die Sicherheit von Benutzerkonten und Unternehmensressourcen zu verbessern, indem sie den Zugriff durch unbefugte Dritte erschweren. Die Umsetzung einer Passwortrichtlinie, die starke Passwörter erfordert, regelmäßige Passwortwechsel erzwingt und die Verwendung von Passwörtern in anderen Konten verbietet, kann auch dazu beitragen, das Risiko von Passwort-basierten Angriffen zu minimieren.

Dokumentierte Verhaltensregeln

Dokumentierte Verhaltensregeln für Mitarbeiter können dazu beitragen, ein Bewusstsein für IT-Sicherheit in der Belegschaft zu schaffen und das Risiko von Fehlern oder absichtlichem Fehlverhalten zu reduzieren. Durch die Implementierung von Richtlinien für das Teilen von Informationen, die Verwendung von Geräten oder die Identifikation von Phishing-Versuchen können Unternehmen die Sicherheit von Daten und Ressourcen erhöhen und das Risiko von internen Bedrohungen minimieren.

4 einfache Schritte für mehr Informationssicherheit

1. Beratung und Planung

Eine gute Beratung und Planung sind entscheidend für eine erfolgreiche Informationssicherheitsstrategie. Unsere IT-Experten legen mit Ihnen Ihre Ziele fest und definieren den Umfang des Programms, um Ihre Daten und Systeme optimal zu schützen.

2. Mitarbeiterunterweisung

Mitarbeiterunterweisungen sind ein wichtiger Bestandteil eines umfassenden Informationssicherheitsplans. Unsere Schulungen, geleitet von unserem Experten Horst Kasper, sensibilisieren Ihre Mitarbeiter für Cyberrisiken und vermitteln das Warum hinter den Sicherheitsmaßnahmen.

3. Test-Sicherheitsbewusstseins

Durch gezielte Test-Sicherheitsbewusstseins-Übungen, können wir feststellen, wie Ihre Mitarbeiter auf mögliche Cyberrisiken reagieren. Mithilfe von Phishing-Simulationen können wir Lücken aufdecken und gezielte Maßnahmen ergreifen, um das Sicherheitsbewusstsein in Ihrem Unternehmen zu stärken.

4. Awareness Kampagne

Mit unserer Awareness-Kampagne starten wir eine laufende Verbesserung des Sicherheitsbewusstseins Ihrer Mitarbeiter. Mittels Videokursen und weiteren Schulungen sorgen wir dafür, dass das Thema Informationssicherheit im Bewusstsein aller Mitarbeiter verankert wird.

Ein Ansprechpartner für Ihre gesamte IT-Infrastruktur.

Rescue EDV, seit 1998 ein EDV-Spezialist, bietet professionelle IT-Dienstleistungen für Unternehmen mit hohen Ansprüchen an Informationssicherheit und IT-Systeme. Mit dem Ansatz der 360-Grad IT-Betreuung decken wir alle Anforderungen ab, die der Mittelstand für eine moderne IT-Infrastruktur benötigt.

Wir finden die passende IT-Strategie für Ihr Unternehmen, um zuverlässige und resiliente Systeme für eine digitale Zukunft zu schaffen. Mit unserem Systembetreuungsservice und leistungsorientierte IT-Lösungen sind Sie gut aufgestellt für Ihre Zukunft.

Individuell

Erzählen Sie uns von Ihrem IT-PROJEKT.

Wir sind Ihr Ansprechpartner, um die digitale Transformation Ihres Unternehmens optimal zu unterstützen.

Wir beraten, planen und realisieren Ihre IT-Projekte mit Blick in die Zukunft.